Harsiesis

Lt. Commander

- Registriert

- Feb. 2017

- Beiträge

- 1.545

Entweder bin ich einfach zu dumm um OPNsense zu begreifen, oder es funktioniert einfach nicht.

Wie zum teufek blockiere ich den Internetzugriff eines Gerätes, aber so dass es weiterhin im LAN erreichbar ist? Auf dem ASUS Router gab es die Option "Parental Control", da hatte ich das Gerät eingetragen und dann hatte es kein Inet mehr. Aber auf der OPNsense bekomme ich das nicht hin..... das muss doch aber möglich sein?

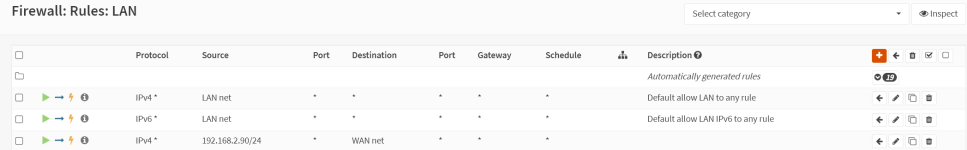

Mein Verständnis sagt, Regel für LAN, Gerät 192.168.2.90 wird für WAN Net blockiert....

Aber google DNS ist weiter fröhlich pingbar und webseiten sind aufrufbar.

EDIT

Auch mit einem ALIAS und MAC Adresse klappt das nicht...

Wie zum teufek blockiere ich den Internetzugriff eines Gerätes, aber so dass es weiterhin im LAN erreichbar ist? Auf dem ASUS Router gab es die Option "Parental Control", da hatte ich das Gerät eingetragen und dann hatte es kein Inet mehr. Aber auf der OPNsense bekomme ich das nicht hin..... das muss doch aber möglich sein?

Mein Verständnis sagt, Regel für LAN, Gerät 192.168.2.90 wird für WAN Net blockiert....

Aber google DNS ist weiter fröhlich pingbar und webseiten sind aufrufbar.

EDIT

Auch mit einem ALIAS und MAC Adresse klappt das nicht...

Anhänge

Zuletzt bearbeitet: