JustAnotherTux schrieb:

Vorallem weil vermutlich kein Fix auf Betriebssystemebene möglich sein wird.

Bei Meltdown und Spectre wurden ja auch Workarounds auf Betriebssystemebene und teiweise auch Anwendungsebene umgesetzt bzw. waren möglich.

Bei dieser Sicherheitslücke wird es wohl nur über die Firmware möglich sein.

Umgekehrt: Spectre und Meltdown sind grundlegende Hardware-Bugs, die Funktionen betreffen, die man ueber Firmware nicht loesen kann bzw. will (weil man da z.B. die komplette Sprungvorhersage abschalten muesste, was, falls es ueberhaupt moeglich ist, die Prozessoren um einen Faktor >2 langsamer machen wuerde). Daher hat man dann den Weg gewaehlt, dass ausgewaehlte Software (Betriebssystem-Kernel, Browser) mit viel Programmieraufwand dagegen abgesichert wird, und die Hardwarehersteller geben denen ueber Firmware-updates ein paar Werkzeuge in die Hand, um das zu machen.

Die allermeiste Software ist aber immer noch anfaellig, und das redet man sich damit schoen, dass die Daten, die von dieser Software verwaltet werden, nicht so kritisch sind und dass zumindest Spectre die Daten nur relativ langsam extrahieren kann (Meltdown ist da um mehrere Groessenordnungen schneller). Und weil die Abwiegelungsstrategie so gut funktioniert haben, bringen AMD, Intel, ARM, Apple, und Qualcomm auch im Jahr 2024 (7 Jahre nachdem AMD und Intel von Spectre erfahren haben) noch immer CPUs auf den Markt, die fuer Spectre anfaellig sind, und kaum welche (ein paar low-end-ARMs), die dafuer nicht anfaellig sind. Wenigstens Meltdown haben sie inzwischen gefixt, bzw. (AMD) von Anfang an nicht eingebaut. Und dabei erscheinen schon seit Jahren Artikel ueber "Invisible Speculation", die zeigen, wie man Spectre in Hardware fixen kann und die resultierende Hardware aehnlich schnell ist wie die Spectre-anfaellige Hardware.

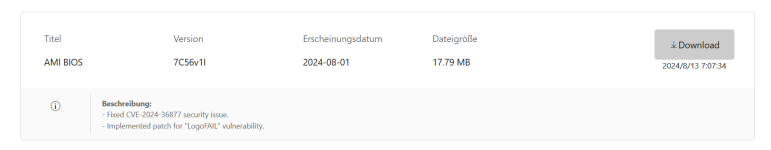

Jetzt zu Sinkclose: Das betrifft eine Funktion (SMM), die vor allem ueber Firmware implementiert ist, daher kann man die Luecke auch ueber Firmware schliessen. Und die meiste Software kriegt vom SMM nichts mit (das ist ja auch der Sinn des SMM), daher kann und braucht man auch an der Software nichts machen.

Dass die Hardwarehersteller bei Spectre das Problem auf die Softwarehersteller abschieben, und bei Sinkclose ein Fix ueber Firmware moeglich ist, ist kein Anzeichen dafuer, dass Sinkclose schwerwiegender ist. Wenn ueberhaupt, dann im Gegenteil. Aber das ist kein eindimensionales Problem, bei Sicherheitsluecken ist immer die Frage, wie leicht ein Angriff bei welchem Angriffsszenario moeglich ist, ob das Angriffsszenario fuer den potentiell Angegriffenen eine Rolle spielt, wieviel Verteidigungsmassnahmen kosten, und sicher noch andere Dinge, die ich vergessen habe.

Und die Sachen stehen auch nicht im leeren Raum. So koennte ein Angreifer, der keine leichtere Luecke findet, eine Luecke in der Kernelabsicherung gegen Spectre ausnutzen, um Zugriffsdaten fuer den Root-Account aus dem Kernel zu extrahieren, damit dann zu root werden, als root dann einen Treiber installieren, der dann mittels Sinkhole ein Backdoor dauerhaft im SMM hinterlegt, das auch noch dann wirkt, wenn die Luecke in der Kernelabwehr gegen Spectre geschlossen ist.