Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

News Windows 10: Microcode-Updates für Intel Sandy Bridge bis Coffee Lake

- Ersteller Jan

- Erstellt am

- Zur News: Windows 10: Microcode-Updates für Intel Sandy Bridge bis Coffee Lake

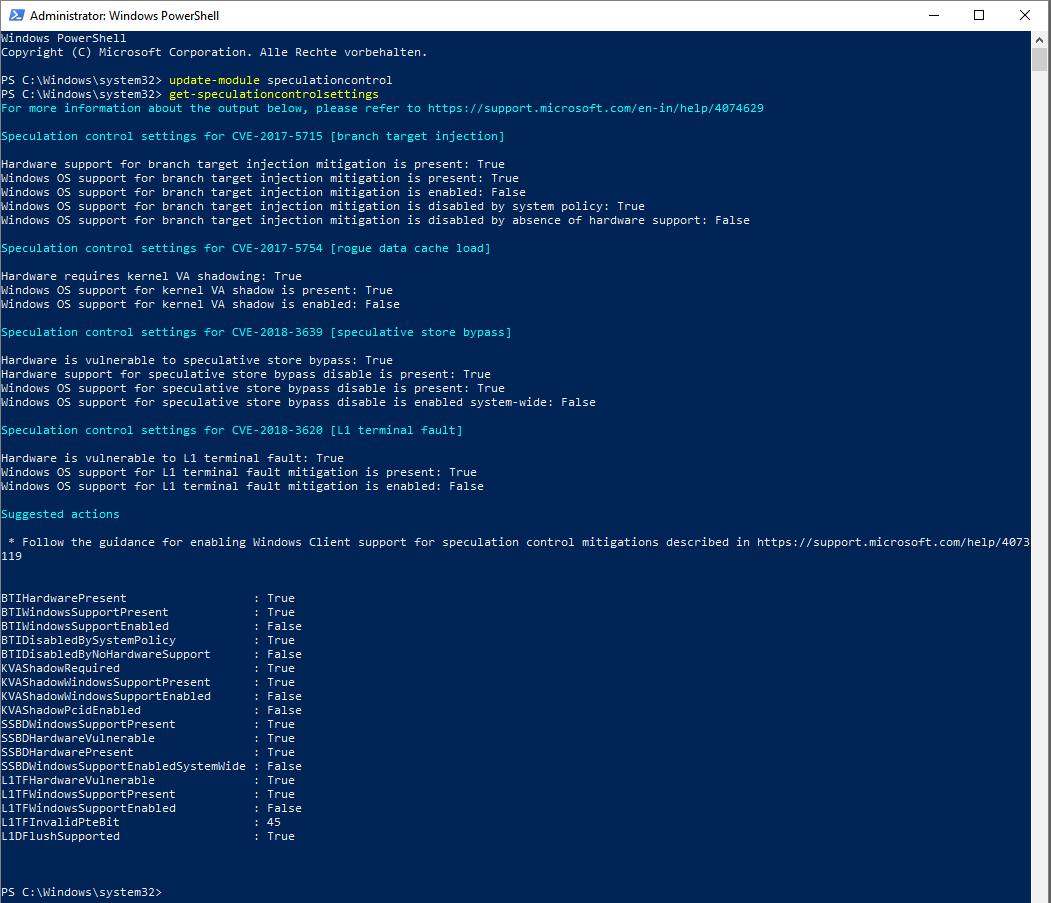

Meine Güte! Es gibt von Anfang an ein "Tool" was ständig aktualisiert wird und wesentlich genauere Informationen zu den Lücken zeigt. Wofür braucht man da zwingend irgendwas von Drittanbietern?

https://support.microsoft.com/de-de...-of-get-speculationcontrolsettings-powershell

https://support.microsoft.com/de-de...-of-get-speculationcontrolsettings-powershell

Zuletzt bearbeitet:

A

Amusens

Gast

hmm wenn es fuktionieren wuerde mit powershell, dann ja. das tool ist aber besser erkennt man einfacher gibt nur yes oder no

Das Tool erkennt weniger und liefert letztlich weniger und unvollständige Informationen. Ein Tool was dir 3 grüne Lämpchen anzeigt, kann ich dir auch schnell selbst programmieren. Offiziell ist noch immer das PowerShell Modul von Microsoft und das wird mit jedem Patch auch entsprechend zeitgleich erweitert.

A

Amusens

Gast

das man muss sich auf das tool verlassen das es auch die funktion hat und kein fake programm ist. fuer leute die sich in keinen foren angemeldet sind und nur durch tv und radio infos gehoert haben und das tool gefunden haben ne gute sache  wenn es aktuell ist mit allen sicherheitsluecken. ||| ich erkenne nix mit dem powershell befehl??? was jetzt was bedeutet

wenn es aktuell ist mit allen sicherheitsluecken. ||| ich erkenne nix mit dem powershell befehl??? was jetzt was bedeutet

Amusens schrieb:das man muss sich auf das tool verlassen das es auch die funktion hat und kein fake programm ist. fuer leute die sich in keinen foren angemeldet sind und nur durch tv und radio infos gehoert haben und das tool gefunden haben ne gute sache

Leute die keine Ahnung von PCs haben, wurden von Microsoft zwangsbeglückt. Die Settings sind auf Clients standardmäßig alle gesetzt. Für Menschen die Google benutzen können, gibt es eine ausführliche Anleitung von Microsoft zu diesem Thema.

https://support.microsoft.com/de-de...-of-get-speculationcontrolsettings-powershell

Genau sowas bietet InSpectre oder andere Drittanbietertools nicht. Die Leute klicken da irgendwas an, oder sehen irgendwas rot oder grün und wissen nicht einmal worum es geht. Vergleichbar in etwa mit einem Virenscanner wird hier Schlangenöl verkauft.

andy_m4

Admiral

- Registriert

- Aug. 2015

- Beiträge

- 8.070

Performance.xexex schrieb:Wieso sollten sie, es wurden stattdessen Microcode Updates für alle möglichen CPU Generationen ausgerollt.

Ist mit der Microsoft Lösung nicht schlechter. Googles Lösung hat nur für ein paar CPU Modelle funktioniert und war rein softwarebasiert. Die Lösung von Microsoft funktioniert auf allen CPUs und kann dort hardwarebeschleunigt werden.

Retpoline war ein Schnellschuss von Google für die eigene Plattform und nicht mehr.

Retpoline war ein Schnellschuss von Google für die eigene Plattform und nicht mehr.

andy_m4

Admiral

- Registriert

- Aug. 2015

- Beiträge

- 8.070

Gut. Benchmarks haben wir jetzt aber immer noch nicht. Und solche Sachen, wie das in der Microcode-License stand, dass man keine Performance-Messung veröffentlichen darf ist auch nicht gerade vertrauensbildend. Auch wenn es angeblich ein Versehen gewesen sein soll.xexex schrieb:Die Lösung von Microsoft funktioniert auf allen CPUs und kann dort hardwarebeschleunigt werden.

Ich will gar nicht bestreiten, dass der "Microsoft-Weg" genauso gut oder gar besser funktioniert.

Aber irgendwie finde ich keine tauglichen Informationen dazu.

https://access.redhat.com/articles/3311301

Auch unter Linux wird Retpoline nur auf "alten" CPUs eingesetzt und extra eine Sonderlösung zu bauen um möglicherweise 1% mehr Leistung zu gewinnen wäre schlichtweg unsinnig. Wer betroffen ist, hat schon längst die nötigen Patches eingespielt und wird mit Sicherheit nicht danach schreien. Die meisten haben von den Patches sowieso nie etwas gemerkt.

Drücken wir es mal anders aus, die Bestrebungen von Microsoft Retpoline einzusetzen dürften bei 0% liegen es war bestenfalls noch eine mögliche Option, bevor man alle CPUs mit Firmware Updates versorgt hat.

Zuletzt bearbeitet:

vander schrieb:Zweimal falsch. Geht ohne manuelle Registryänderungen und das Update für meinen FX ist vom Feb/2018.

falsch nur wenn man Windows 10 1803 nutzt und ansonsten Microcode Updates manuell von Windows Update Catalog installert.

Liste:

KB4091666 1507 (LTSC)

KB4091664 1607 (LTSC) / svr2016 1607

KB4091663 1703

KB4090007 1709

KB4100347 1803

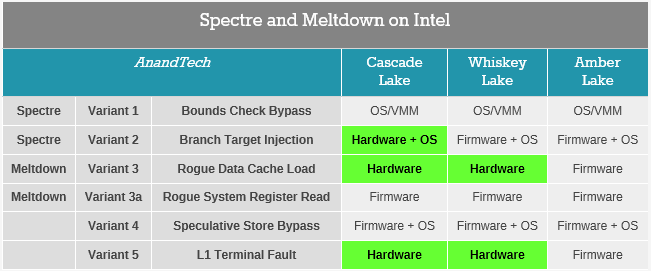

Gegenwärtig ist die korrekte Setzung, insbesondere bei Windows Servern, der Registy Keys wichtig. Eine Unterscheidung mit Ziel eines vollständigen Schutzes zwischen AMD und Intel gibt es, zum Glück, nicht mehr.

Registry Keys zur Aktivierung aller Schutzmechanismen (BIOS (UEFI) Update / oder vorgenannte Updates vorausgesetzt)

FeatureSettingsOverride Dezimal 8

FeatureSettingsOverrideMask Dezimal 3

Inspectre wird nicht alle notwendigen Ergebnisse liefern, daher empfehle ich Powershell zu nutzen.

In dem gezeigten InSpectre fehlt die Prüfung auf die neueren Lücken Spectre 3a, 4 und L1TF.

PowerShell:

# deinstalliert ggf. zuvor heruntergeladene, veraltete Versionen

uninstall-module SpeculationControl -allversions -erroraction 0

# installiert aktuellste Version

install-module SpeculationControl -force

# installiert aktuellstes Modul in PS Runtime

import-module SpeculationControl

# Abfrage des Schutzstatus

Get-SpeculationControlSettingsunter Windows 7 / 8.1 wird weiterhin kein vollumfassender Schutz ohne BIOS / UEFI Update geboten.

Es stellt sich mittlerweile heraus, das die meisten Hersteller nur noch bis März irgendwas anbieten, und für die Lücken wie L1TF oder SSB etc. keine neuen BIOS / UEFI Updates herausgebracht haben. DELL ist hier eine löbliche Ausnahme. Zur Nutzung des PS Befehls unter Windows 7 ist die Installation von .net 4.7.x und WMF 5.1 erforderlich.

Zuletzt bearbeitet:

(code highlighting)

alQamar schrieb:# deinstalliert ggf. zuvor heruntergeladene, veraltete Versionen

uninstall-module SpeculationControl -allversions -erroraction 0

# installiert aktuellste Version

install-module SpeculationControl -force

Geht viel schneller wie weiter oben in Bild zu sehen über ein einfaches:

Code:

update-module speculationcontrol -forceandy_m4

Admiral

- Registriert

- Aug. 2015

- Beiträge

- 8.070

Ok. danke für die vielen Infos. Weiß ich Bescheid.xexex schrieb:Auch unter Linux wird Retpoline nur auf "alten" CPUs eingesetzt und extra eine Sonderlösung zu bauen um möglicherweise 1% mehr Leistung zu gewinnen wäre schlichtweg unsinnig. Wer betroffen ist, hat schon längst die nötigen Patches eingespielt und wird mit Sicherheit nicht danach schreien. Die meisten haben von den Patches sowieso nie etwas gemerkt.

Drücken wir es mal anders aus, die Bestrebungen von Microsoft Retpoline einzusetzen dürften bei 0% liegen es war bestenfalls noch eine mögliche Option, bevor man alle CPUs mit Firmware Updates versorgt hat.

xexex schrieb:Code:update-module speculationcontrol -force

ist es sicher das dann die alten Versionen entfernt werden? Das MS Script nutzt nicht diesen Befehl und sorgt damit für eine Ansammlung mehrerer Versionen, welches beim letzten Mal Fehler verursachte. Danke für die Klärung

Ergänzung ()

Anbei nochmal eine Hilfe für alle die Registry Keys manuell setzen möchten (Windows Clients) oder müssen (Windows Server). Bei letzterem empfehle ich ene Verteilung via GPO / Registry CSE anstelle des Legacy CMD Skripts.

Code:

@echo off

goto check_Permissions

:check_Permissions

echo Administrative permissions required. Detecting permissions...

net session >nul 2>&1

if %errorLevel% == 0 (

echo Success: Administrative permissions confirmed.

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 8 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization" /v MinVmVersionForCpuBasedMitigations /t REG_SZ /d "1.0" /f

rem obsolet seit Mai 2018

rem reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat" /v cadca5fe-87d3-4b96-b7fb-a231484277cc /t REG_DWORD /d 0 /f

echo Spectre Schutz: aktiv

echo Meltdown Schutz: aktiv

echo Store Bypass: aktiv

echo Hyper-V Host: aktiv

rem echo QualityCompat: aktiv

pause

) else (

echo Failure: Current permissions inadequate.

pause

)

Zuletzt bearbeitet:

Ähnliche Themen

- Antworten

- 72

- Aufrufe

- 11.308

- Antworten

- 147

- Aufrufe

- 22.006

- Antworten

- 10

- Aufrufe

- 2.008

- Antworten

- 1.244

- Aufrufe

- 171.767

- Gesperrt

- Antworten

- 2

- Aufrufe

- 1.557

A