Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

News Windows 10: Neuer Intel-Microcode gegen Spectre V3a, V4 & L1TF

- Ersteller Jan

- Erstellt am

- Zur News: Windows 10: Neuer Intel-Microcode gegen Spectre V3a, V4 & L1TF

scryed schrieb:Und die Personen die weiter hin Angst schüren ganz vorne dabei

Was habt ihr davon jeden normalen User zu verunsichern ?

Fragwürdige Seiten machen wohl er was anderes als diese komplizierte Lücke zu nutzen

Da ist doch ein , ich greife das Wort flächendeckender Angriff via infizierten Dokumente , gepackte Dateien doch viel viel einfacher .... Zb vertreiben via Torrent oder noch einfacher verseuchte E-Mails .....

Mal ehrlich es ist sicher nicht schön was da gerade passiert aber übertreibt es doch nicht wenn privat Nutzer vor Spectre und co solche Panik haben soll wie es oft dargestellt wird dann erzählt den Leuten bloss nichts von den anderen gefahren die bei weiten schlimmer sind sonst springen die alle aus den Fenstern

Nie wieder eine Email öffnen habt Angst vor euren Routern ....

freshprince2002 schrieb:Für den Normalo ist Spectre & Co. völlig egal. Panikmache at its best.

Jap, alles nur Panikmache, nichts zu sehen, kann man getrost ignorieren. Ihr geht auch mit Scheuklappen durch die Welt, oder? Verstehe ich nicht, gibt anderes = Panikmache. Gerade wegen Leuten wie euch hoffe ich, dass jeder OS-Hersteller und allgemein jeder Softwarehersteller Zwangsupdates einfuehrt. Am besten auch gleich fuer Hardware. Erklaeren und zeigen scheint nicht zu reichen also muss man zwingen.

Iscaran schrieb:@mkdr:

Wie ich den Timer Schutz im Browser umgehen kann:

https://alephsecurity.com/2018/06/26/spectre-browser-query-cache/

Das war übrigens inclusive microcode updates (siehe Kommentare von Aleph ganz unten) als mitigation.

Was meinst du was du für ein Scheunentor offen hast wenn du deine ganzen mitigations abschaltest ?

@Freshprince:

Ein klares JEIN.

Aus demselben grund ist JS im Browser ein Problem.

Und JS ist nicht der einzige Weg wie man einen Browser attackieren kann...und ich will gar nicht wissen was abgesehen von den veröffentlichten Exploitvarianten durch ein paar "White Hat" Hacker sonst noch so im Dünkel-Web rumgeistert.

Wer braucht eigentlich noch Trojaner die man noch lokal auf ein Rechner bringen muss, wenn man erstmal nen guten Spectre-Code auf eine bekannte Hostseite injiziert hat (z.B. Computerbase.de) - kein Antivirus schlägt darauf an. Keiner kann die Attacken später "nachschauen" da es keine Logs gibt.

Aber Wayne persönliche Daten/Infos sind ja in den letzten 20 Jahren völlig Wayne geworden.

Btw. Danke @Ned Flanders für den Link zur Genom-Datenbank. Das ist ja krass was da geht. Kennt wer noch Gattaca...

Nette Luecke. Wie gesagt, da wird noch einiges kommen.

JavaScript, andere Software, Hardware, alles hat Probleme. Um so sicher wie moeglich zu sein ist deswegen das einzige alle bekannte Luecken zu stopfen. Wird noch interessant wenn die Luecken mit anderen kombiniert werden.

Ned Flanders schrieb:@Iscaran

Ja, das ist über alle Maßen krass und ganz sicher lag das nicht in der Absicht der beteiligten Benutzer. Man wünscht sich halt das den Leuten generell mal dämmert das Datenmissbrauch eben NICHT dadurch begrenzt wird, das man sich etwas nicht vorstellen kann. Big Data + KI birgt große Chancen aber halt auch gewaltige Risiken und die letzteren hängen ausschließlich von der Verfügbarkeit von Daten ab. Der persönlichen Vorstellungskraft bedarf es da schlicht nicht.

Aber du siehst ja was die Mehrheitsmeinung ist. Von daher bin ich da ebenfalls wenig illusorisch.

Chancen und Risiken, ja, aber die Frage ist wie man da rangeht. Da geht es von "Lasst die Daten frei" bis "Sperrt alles weg". In Deutschland scheint es sehr viel mehr zu letzterem zu tendieren. Bzw. ist/wird Deutschland allgemein technologiefeindlich. Das wichtigste ist verstehen und dann beschliessen. Und am verstehen hapert es. Da kommen dann irgendwelche Gurken raus und das Land verabschiedet sich aus der Technologie und laesst die Chancen anderen. Nur keine Risiken eingehen.

Iscaran schrieb:deaktivieren von HT bei Intel schützt vor einigen dieser Lücken. Andere benötigen aber kein HT damit sie funktionieren (z.B. original Meltdown (v1), Spectre V1, V2)

L1TF bzw. Foreshadow z.B. wird durch abschalten von HT verhindert.

Ergänzung ()

Nachtrag:

Ich habe mich etwas ungenau ausgedrückt.

es Gibt 3 L1TF - Angriffsvarianten:

CVE-2018-3615 L1 Terminal Fault Intel® Software Guard Extensions (SGX)

L1TF - SGX

CVE-2018-3620 L1 Terminal Fault Betriebssystem (OS), Systemmanagementmodus (SMM)

L1TF - SMM

CVE-2018-3646 L1 Terminal Fault Virtual Machine Manager (VMM)

L1TF - VMM

Welche dann noch je nach Ziel-Speicherbereich in 8 Unterkategorien unterteilt werden müssen:

Anhang anzeigen 728816

Gegen L1TF - SMM (CVE-2018-3620) wirkt im wesentlichen der klassische Meltdown Schutz

https://portal.msrc.microsoft.com/de-de/security-guidance/advisory/adv180018

Das Abschalten des HTs hilft (bzw. ist erforderlich) strenggenommen nur für Attacken des Typs L1TF - VMM sowie für L1TF - SGX sofern in diesen Systemen HT oder VBS (Bzw. Hyper-V) zum Einsatz kommen.

Der Schutz gegen L1TF - VMM (CVE-2018-3646) ist zunächst ein Microcode-Update das auch schon gegen

Spectre v4 (Speculative Story Bypass, SSB bzw. CVE-2018-3639) und Meltdown 3a (Rogue System Register Read, RSRe bzw. CVE-2018-3640) eingespielt wird und gegen diese (RSRe bzw. SSB) beiden wirkt.

Dieses allein reicht jedoch gegen L1TF - VMM NICHT FALLS VMs bzw. VBS zum einsatz kommen oder HT-aktiviert ist !

https://portal.msrc.microsoft.com/de-de/security-guidance/advisory/adv180018

https://support.microsoft.com/de-de...guidance-to-protect-against-l1-terminal-fault

https://software.intel.com/security...ts/deep-dive-intel-analysis-l1-terminal-fault

Kurz:

Für den L1TF - SMM reicht es Kernel-Updates einzuspielen (also windows updates)

Für L1TF - SGX microcode updates + ggf. HT deaktivieren

Für L1TF - VMM ebenso wie -SGX

Das sind allerdings nur die drei neusten. Da fehlt in der Tat eine ordentliche Auflistung. Ich denke wenn das ganze kompakt praesentiert wird hilft das auch einigen die es als Panikmache ansehen. Zusammen zeigt es halt einen Schweizer Kaese und wenig Sicherheitsbewusstsein seitens einiger Hersteller.

XTR³M³ schrieb:bitte neue CPU benchmarks mit allen eingespielten und aktiven fixes - AMD vs. Intel(2200G - TR 2950X bzw. intels gegenspieler I3 - 7960X)

+1

Aber ich glaube kaum, dass das von der Kapazität her machbar ist.

Wäre auf jeden Fall extrem spannend.

Liebe Grüße

Sven

XTR³M³

Captain

- Registriert

- Jan. 2002

- Beiträge

- 3.774

RYZ3N schrieb:+1

Aber ich glaube kaum, dass das von der Kapazität her machbar ist.

Wäre auf jeden Fall extrem spannend.

Liebe Grüße

Sven

warum, machen sie doch eh immer mal wieder:

https://www.computerbase.de/artikel/prozessoren/rangliste.89909/

XTR³M³ schrieb:warum, machen sie doch eh immer mal wieder:

https://www.computerbase.de/artikel/prozessoren/rangliste.89909/

Aber dabei werden doch nicht alle CPUs komplett neu durchgebenchet.

Die Redaktion hat doch überhaupt nicht jede der CPUs zur Hand.

Die Rangliste wird nur um neue Ergebnisse ergänzt. Alles andere würde mich sehr wundern.

Liebe Grüße

Sven

bitte neue CPU benchmarks mit allen eingespielten und aktiven fixes - AMD vs. Intel(2200G - TR 2950X bzw. intels gegenspieler I3 - 7960X)

Brauchts doch gar nicht.

1 Ryzen (ggf. wenn man gründlich sein will noch ein Bulldozer dazu)

vs

1 Intel Prä-Skylake

1 Intel Skylake oder neuer

Idealerweise nimmt man eine CPU die HT/SMT kann um den Extremfall HT/SMT deaktivieren noch mit abzudecken.

Viel schwieriger ist es jedoch die "Mitigation"-Landschaft nachzustellen bzw. einzujustieren.

Stichwort 3-Faltigkeit der Patches. OS-Patch (bzw. Software patches), Microcode, Hardware-Fix bzw. beliebige Kombinationen davon.

Zumal sich die Mitigation-Strategien hier von CPU-Typ zu CPU-Typ auch noch unterscheiden.

Das sinnvollste währe erstmal ein Test. Alles AUS vs. Alles AN (maximaler Schutz) ggf. ergänzt um die aktuell "optionalen" Schutzvarianten z.B. Speculative Store Bypass ist ja default "OFF" in Windows. Ebenso wird die HT=OFF Mitigation nur für besondere Fälle empfohlen.

(Was durchaus nicht völlig unsinnig ist übrigens)

Das ganze dann noch garniert mit einer möglichst komprimierten Übersicht was schützt eigentlich gegen was.

Und wenn man DANN noch viel Zeit hat - könnte man Einzelne der Mechanismen deaktivieren und testen wieviel das ausmacht.

XTR³M³

Captain

- Registriert

- Jan. 2002

- Beiträge

- 3.774

RYZ3N schrieb:Aber dabei werden doch nicht alle CPUs komplett neu durchgebenchet.

Die Redaktion hat doch überhaupt nicht jede der CPUs zur Hand.

Die Rangliste wird nur um neue Ergebnisse ergänzt. Alles andere würde mich sehr wundern.

Liebe Grüße

Sven

klar müssen sie das, da ja auch jedesmal nen neuer grafiktreiber genommen wird.

XTR³M³ schrieb:klar müssen sie das, da ja auch jedesmal nen neuer grafiktreiber genommen wird.

Ich kann mir nicht vorstellen, dass die Redaktion z.B. alle aufgeführten AMD Ryzen Threadripper vor Ort hat. In den Tests dazu steht doch, dass man die CPU bzw. das Test-/Pressekit von AMD erhalten hat.

In der Regel darf man diese aber nicht behalten.

Ist es tatsächlich so, dass die Redaktion hier jede CPU die in der CPU-Rangliste ist, selbst noch einmal abschafft, oder sich alle CPUs noch einmal ausleiht um diese nachzutesten?

Ich glaub dir, kann’s mir aber nur schwer vorstellen.

Liebe Grüße

Sven

- Registriert

- Aug. 2004

- Beiträge

- 11.896

Das können wir eigentlich auch selber machen.

Ich kann einen AMD Richland 5750m (Bulldozer) und einen AMD Ryzen 1700 ins Rennen schicken. Fragt sich nur welche Benchmarks.

Ich kann einen AMD Richland 5750m (Bulldozer) und einen AMD Ryzen 1700 ins Rennen schicken. Fragt sich nur welche Benchmarks.

- Registriert

- Apr. 2001

- Beiträge

- 16.448

Die Ryzen (Threadripper) haben wir in der Tat alle dauerhaft hier (außer die kleinen R3 und R5 ohne X). Bei intel sieht das schon anders aus. Da müssen wir regelmäßig neu anfordern, Händler bitten oder kaufen.

XTR³M³

Captain

- Registriert

- Jan. 2002

- Beiträge

- 3.774

RYZ3N schrieb:Ich kann mir nicht vorstellen, dass die Redaktion z.B. alle aufgeführten AMD Ryzen Threadripper vor Ort hat. In den Tests dazu steht doch, dass man die CPU bzw. das Test-/Pressekit von AMD erhalten hat.

In der Regel darf man diese aber nicht behalten.

Ist es tatsächlich so, dass die Redaktion hier jede CPU die in der CPU-Rangliste ist, selbst noch einmal abschafft, oder sich alle CPUs noch einmal ausleiht um diese nachzutesten?

Ich glaub dir, kann’s mir aber nur schwer vorstellen.

Liebe Grüße

Sven

nun, ich denke für eine seite wie CB ist es wohl ein kleines, eine passende CPU recht zeitnah aufzutreiben

zumal der vergleich ja anfang november gemacht wurde, da war der 2990WX ja schon lange "durch"

Ergänzung ()

Jan schrieb:Die Ryzen (Threadripper) haben wir in der Tat alle dauerhaft hier (außer die kleinen R3 und R5 ohne X). Bei intel sieht das schon anders aus. Da müssen wir regelmäßig neu anfordern, Händler bitten oder kaufen.

heisst also, AMD ist im gegensatz zu intel so frei und überlässt euch die TRs... so unterschiedlich kann firmen politik sein.

Zuletzt bearbeitet:

- Registriert

- Aug. 2004

- Beiträge

- 11.896

C

cat_helicopter

Gast

Teil bitte, falls du das findest, dass alle Patches und Lücken testetkonkretor schrieb:Hat jemand Performance Test? Wieviel das an Leistung kostet?

Würde am liebsten auch einfach alle Patches ignorieren. Wäre das nichtmal ein Bericht für @ComputerBase ?

Zero_Point

Banned

- Registriert

- Feb. 2017

- Beiträge

- 2.123

Wird es auch nie, so wie die vorherigen. Ist schließlich keine Sicherheitslücke.Jan schrieb:Auch für andere Versionen von Windows 10 oder ältere Generationen von Windows ist das Update noch nicht verfügbar.

C4rp3di3m

Captain

- Registriert

- Jan. 2008

- Beiträge

- 3.222

Jan schrieb:Die Ryzen (Threadripper) haben wir in der Tat alle dauerhaft hier (außer die kleinen R3 und R5 ohne X). Bei intel sieht das schon anders aus. Da müssen wir regelmäßig neu anfordern, Händler bitten oder kaufen.

Die Ryzen (Threadripper) würde ich auch nicht wieder freiwillig hergeben

mfg

S

Stuntmp02

Gast

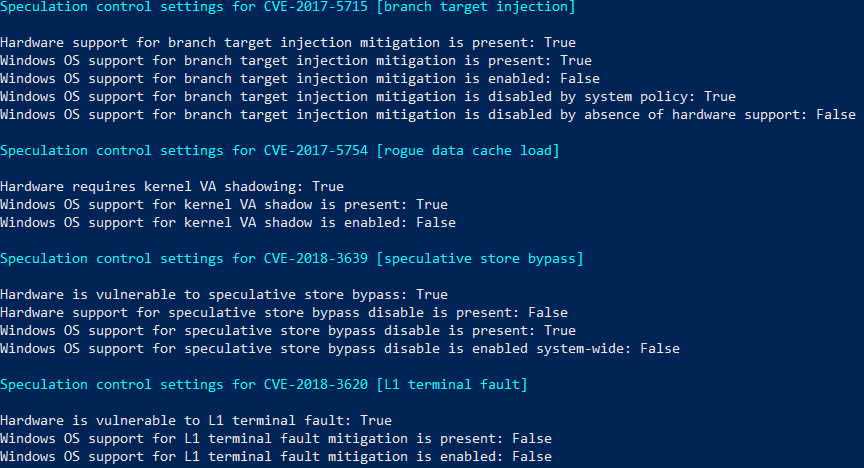

Ich habe das PowerShell Modul SpeculationControl geprüft und dort beinhaltet die neueste Version 1.0.12 tatsächlich erheblich mehr Infos, als die bei mir noch vorher installierte 1.0.5. Ich habe das Modul nun aktualisiert (Update-Module SpeculationControl) und jetzt zeigt er mir den Status von L1TF und "Speculative Store Bypass" mit an.

Es ist also wenigstens erfreulich zu sehen, dass das setzen der beiden Registry-Keys für Disabled auch diese Performancefresser mit deaktiviert. Damit bin ich erstmal auf der sicheren (bzw. schnellen) Seite und habe nach wie vor überragende CPU- und SSD Performance auf Kosten von Scheinsicherheit. Wobei meine Zugangsdaten ohnehin längst in jeder Crackbude bekannt sein müssten, wenn man nach den Weltuntergangspropheten hier im Forum geht, in jeder Grundschule wird schließlich Malwarecode für Meltdown und Spectre geschrieben. Gibt ja auch schon tausende an bekannten Varianten von SideChannel Malware

PS: Man bemerkt übrigens laut dem Entdecker eine 100% CPU Auslastung mindestens eines Kerns, wenn gerade Meltdown/Spectre genutzt wird. Nicht nur, dass der PC also rotz lahm wird, sondern die Lüfter werden ebenfalls lauter. Aber egal, besser die performancefresser aktivieren, damit man sich sicher fühlt

Anleitung zum Aktivieren oder Deaktivieren der Meltdown / Spectre Patches

1: Erstellt eine neue Textdatei und kopiert den nachfolgenden Code zum Deaktivieren oder Reaktivieren hinein

2: Ändert die Dateiendung der Textdatei von .txt zu .reg

3: Führt die Datei aus und lässt die Registry überschreiben.

1: Meltdown + Spectre Patches aktivieren (Standard unter Windows 10)

Meltdown-Fix: Aktiviert (Sicher)

Spectre-Fix: Aktiviert (Sicher)

Performance: Schlecht

2: Spectre Patch allein deaktivieren

Meltdown-Fix: Aktiviert (Sicher)

Spectre-Fix: Deaktiviert (Unsicher)

Performance: Mittel

3: Alle Patches deaktivieren

Meltdown-Fix: Deaktiviert (Unsicher)

Spectre-Fix: Deaktiviert (Unsicher)

Performance: Hoch

Die Änderungen durch die oben genannten Registry-Werte werden erst nach einem Neustart des Computers aktiv.

Es ist also wenigstens erfreulich zu sehen, dass das setzen der beiden Registry-Keys für Disabled auch diese Performancefresser mit deaktiviert. Damit bin ich erstmal auf der sicheren (bzw. schnellen) Seite und habe nach wie vor überragende CPU- und SSD Performance auf Kosten von Scheinsicherheit. Wobei meine Zugangsdaten ohnehin längst in jeder Crackbude bekannt sein müssten, wenn man nach den Weltuntergangspropheten hier im Forum geht, in jeder Grundschule wird schließlich Malwarecode für Meltdown und Spectre geschrieben. Gibt ja auch schon tausende an bekannten Varianten von SideChannel Malware

PS: Man bemerkt übrigens laut dem Entdecker eine 100% CPU Auslastung mindestens eines Kerns, wenn gerade Meltdown/Spectre genutzt wird. Nicht nur, dass der PC also rotz lahm wird, sondern die Lüfter werden ebenfalls lauter. Aber egal, besser die performancefresser aktivieren, damit man sich sicher fühlt

Anleitung zum Aktivieren oder Deaktivieren der Meltdown / Spectre Patches

1: Erstellt eine neue Textdatei und kopiert den nachfolgenden Code zum Deaktivieren oder Reaktivieren hinein

2: Ändert die Dateiendung der Textdatei von .txt zu .reg

3: Führt die Datei aus und lässt die Registry überschreiben.

1: Meltdown + Spectre Patches aktivieren (Standard unter Windows 10)

Meltdown-Fix: Aktiviert (Sicher)

Spectre-Fix: Aktiviert (Sicher)

Performance: Schlecht

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"FeatureSettingsOverride"=dword:00000000

"FeatureSettingsOverrideMask"=dword:00000003

2: Spectre Patch allein deaktivieren

Meltdown-Fix: Aktiviert (Sicher)

Spectre-Fix: Deaktiviert (Unsicher)

Performance: Mittel

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"FeatureSettingsOverride"=dword:00000001

"FeatureSettingsOverrideMask"=dword:00000003

3: Alle Patches deaktivieren

Meltdown-Fix: Deaktiviert (Unsicher)

Spectre-Fix: Deaktiviert (Unsicher)

Performance: Hoch

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"FeatureSettingsOverride"=dword:00000003

"FeatureSettingsOverrideMask"=dword:00000003

Die Änderungen durch die oben genannten Registry-Werte werden erst nach einem Neustart des Computers aktiv.

Die Annahme hier ist, dass es jemand gezielt auf dich abgesehen haben muss um diese Lücke zu nutzen. Die meiste Schadsoftware kommt ja nicht auf deinen PC, weil sich irgendwer eingehackt hat, sondern z.B. weil du (Wie tausende andere auch) eine infizierte Seite angesurft hast (ob absichtlich oder nicht).Andybmf schrieb:was nichts an meiner meinung ändert, dass ich zu 99% nicht von interesse bin, dass diese sicherheitslücke bei mir ausgenutzt wird, um daten zu klauen.

ich spreche nur von mir und so habe ich es auch geschrieben.

Zuletzt bearbeitet:

M

Micha45

Gast

@Stunrise

Ich halte deine "Anleitung" für schlicht und ergreifend fahrlässig.

Kein Mensch weiß bis dato genau, inwieweit und in welchem Ausmaß diese Sicherheitslücken bereits ausgenutzt worden sind und die betroffenen Hardwarehersteller geben sich gemeinsam mit Microsoft alle Mühe, nach und nach Herr über diese unschöne Geschichte zu werden.

Und da postest du eine solche Anleitung, wie man die Sicherheitssettings außer Kraft setzt.

Wenn man vermeintliche Sicherheit Performance vorzieht, hat das mit Aluhut o.ä. nichts zu tun.

Die Bezeichnung "IT-Professional" in deiner Sig kann doch wohl nur ein schlechter Witz sein. Profis geben solche hanebüchenen Empfehlungen an unbedarfte User nicht.

Ich halte deine "Anleitung" für schlicht und ergreifend fahrlässig.

Kein Mensch weiß bis dato genau, inwieweit und in welchem Ausmaß diese Sicherheitslücken bereits ausgenutzt worden sind und die betroffenen Hardwarehersteller geben sich gemeinsam mit Microsoft alle Mühe, nach und nach Herr über diese unschöne Geschichte zu werden.

Und da postest du eine solche Anleitung, wie man die Sicherheitssettings außer Kraft setzt.

Wenn man vermeintliche Sicherheit Performance vorzieht, hat das mit Aluhut o.ä. nichts zu tun.

Die Bezeichnung "IT-Professional" in deiner Sig kann doch wohl nur ein schlechter Witz sein. Profis geben solche hanebüchenen Empfehlungen an unbedarfte User nicht.